1.在cobaltstrike4客户端创建监听

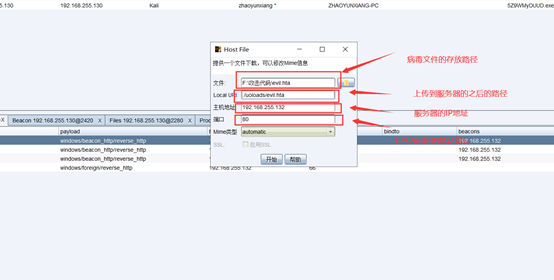

2.在客户端:攻击>生成后门>HTTP Application中生成payload,默认选择PowerShell,相当于Linux的shell编程页面,代码和各方面的功能强于cmd命令行。

生成后为.hta格式,.hta格式是html的应用程序(一个缩写),是一个独立的应用软件,下面的步骤就是要将生成的hta病毒放置在Kali的服务端cobaltstrike4下面,用来做钓鱼攻击,这一步就是将Kali作为一个小型的服务器,原理就是一个小型的钓鱼网站,当用户访问服务端设置好的IP地址后,自动跳转到下载的页面,实现病毒下载。

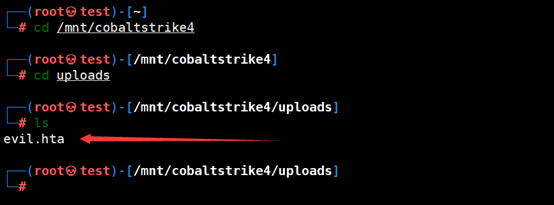

3.开启Kali服务端,查看文件的上传情况

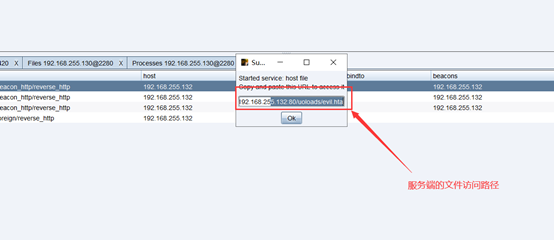

http://192.168.255.132:80/uoloads/evil.hta

病毒文件已经上传到Kali服务端/mnt/cobaltstrike4/uploads/目录下面;

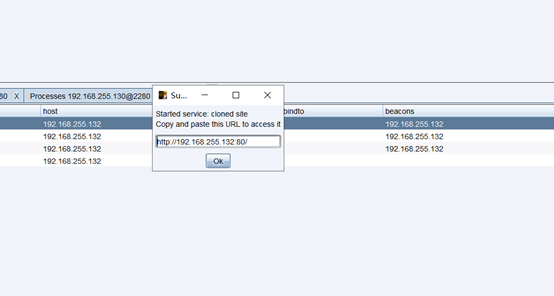

4.在cobaltstrike4客户端攻击面板中,启用网站克隆功能,在” attack”选项中填写我们生成好的病毒路径,这样当用户打开网页后,一旦保存或运行了网页弹窗提示的内容,就将hta病毒启用,此为典型的hta(http应用程序)攻击,并且要开启键盘记录,以记录用户的键盘行为;

此为用户访问的默认地址:http://192.168.255.132:80/,克隆成功后,用户访问,则会跳转到被克隆的网站的首页

这个时候,浏览器会有如下提示:

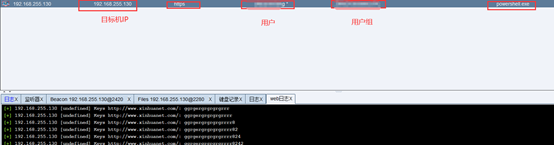

如果这个时候,用户点击保留,此时远程就会上线,客户端就能够检测到,如下图所示:

此时在此网页中键盘输入,就可以被检测到

值得一提的是,键盘记录在客户端web日志选项里面。

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服