信息收集之网站/主机信息收集

0x01 CMS指纹识别

Cms 称为内容管理系统,用于网站内容文章管理

web渗透过程中,对目标网站的指纹识别比较关键,通过工具或手工来识别CMS系统的自建、二次开发,还是直接使用开源的CMS程序至关重要,通过获取的这些信息来决定后续渗透的测试思路和策略。

识别原理

-

利用cms特定的文件,路径,目录扫描

目录扫描对应信息收集来说特为重要,比如robots文件当中就可能泄露网站的后台或者CMS信息等,安装包中便泄露了网站的源码,phpinfo泄露了服务器的一些配置信息,编辑器、上传页面便可以进行利用相关的漏洞进行渗透,mysql、后台管理页面可以进行枚举爆破来尝试登陆进行下一步的安全测试。

比如说:

/dede/ #织梦

/wp-admin #wordpress

/admincp.php #discuz

/uc-center

-

查看robots.txt

User-agent:* DisAllow:/wp-admin/ DisAllow:/wp-includes/ -

根据页面的返回的信息判断

-

对比一些静态文件然后比较MD5值

使用工具

-

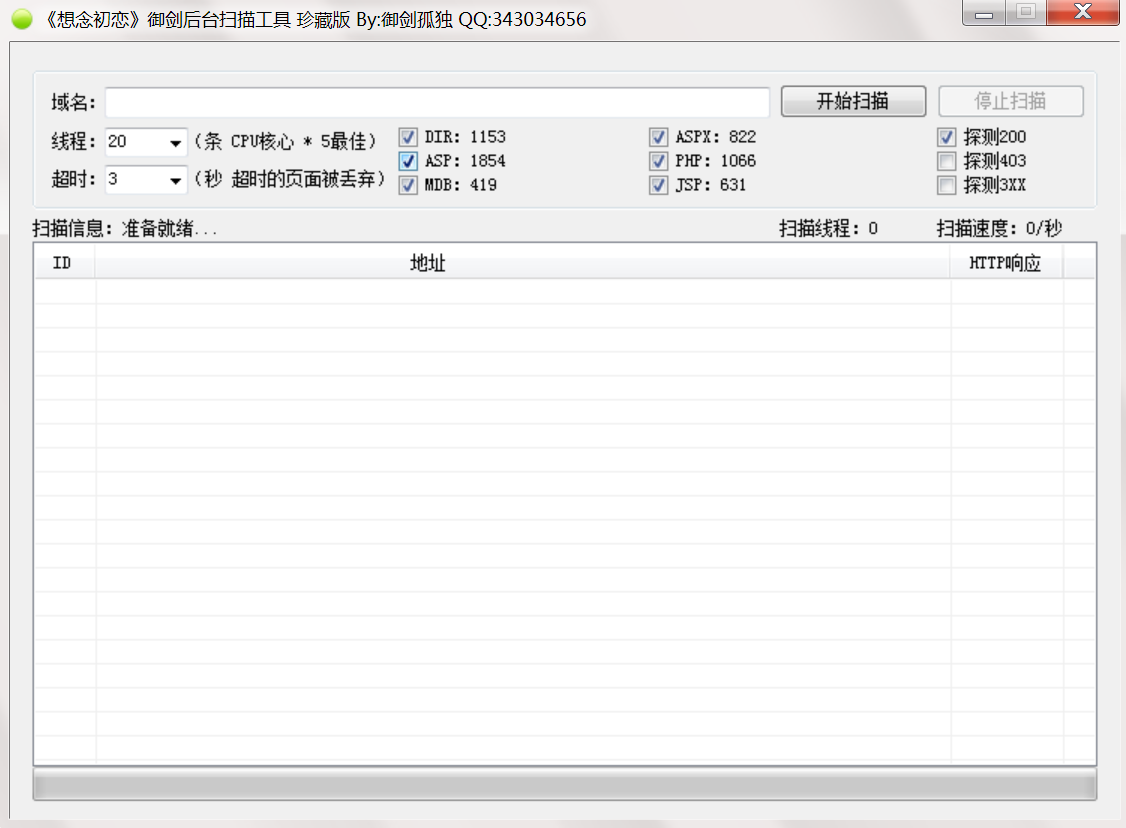

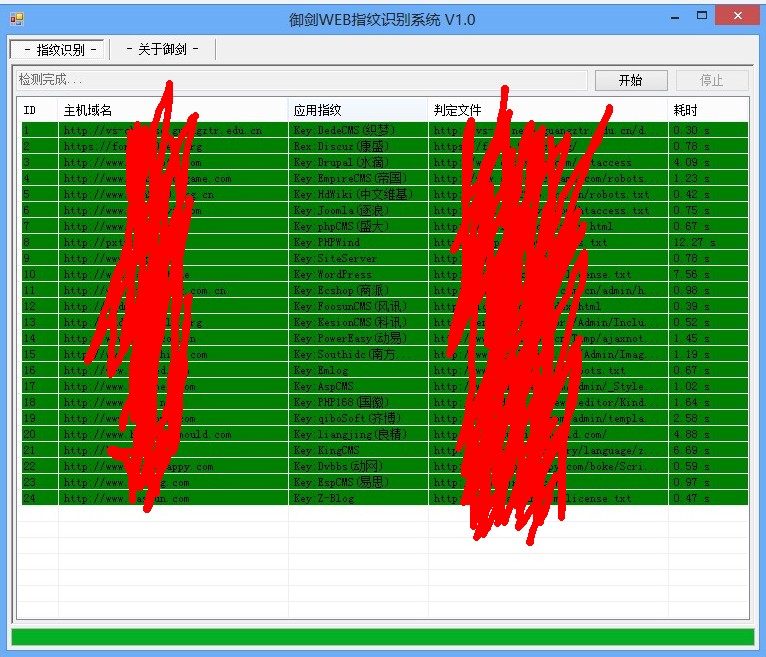

御剑Web指纹识别扫描器

-

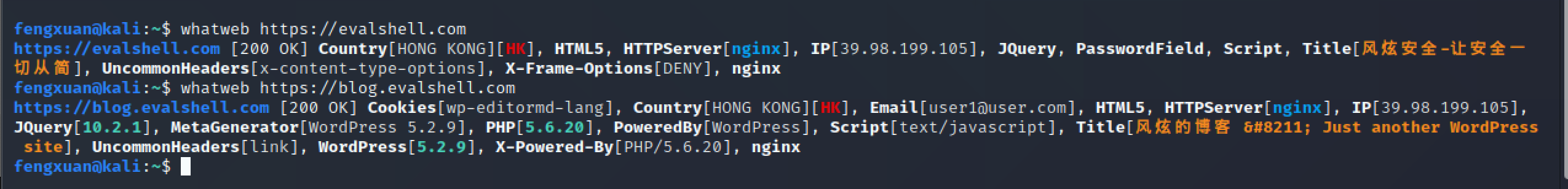

whatweb

https://github.com/urbanadventurer/WhatWeb

使用第三方网站

-

http://whatweb.bugscaner.com/ bugscaner博客

0x02 旁站C段

旁站是旁站指的是同一服务器上的其他网站,很多时候,有些网站可能不是那么容易入侵。那么,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了!

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1/255,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

- 字典穷举

- 使用Bing接口

(1)利用Bing.com,语法为:http://cn.bing.com/search?q=ip:111.111.111.111

(2)站长之家:http://s.tool.chinaz.com/same

(3)利用Google,语法:site:125.125.125.*

(4)利用Nmap,语法:nmap -p 80,8080 --open ip/24

(5)K8工具、御剑、北极熊扫描器等

(6)在线:http://www.webscan.cc/

文章来源: 博客园

- 还没有人评论,欢迎说说您的想法!

客服

客服